Сподіваюсь, що наші читачі вже добре ознайомлені з темою інтернета речей в агро. Отже настала пора підвищувати рівень підготовки щодо цифрових навичок. Сьогодні поговоримо про кіберзлочини.

З початком пандемії гігієна стала вагомим фактором для збереження здоров’я як власного, так і здоров’я колективу підприємства. З поширенням цифровізації у всіх галузях суспільства важливою стала і кібергігієна, адже з весняним пандемічним переходом в «цифру» приріст кіберзлочинів склав 300% за 4 місяці. І ця цифра жахає. Отже, нам потрібно озброїтися антишпигунськими навичками і знати як уберегти свої цифрові активи, а це дані, наприклад, по кількості зібраного врожаю, що враховані спершу на полі, потім на ХПП, потім на експортному хабі. І дані ці можна легко змінити, читай, вкрасти ваш врожай, елементарно «хакнувши сервер» і підробивши дані. А можна, наприклад, створити зовсім іншу віртуальну реальність на екрані комп’ютера з вашими комбайнами, зерновозами, вагами на елеваторі.

Можна розгорнути (встановити) інший «ворожий» датчик, що буде керуватися хакером.

Не вітайте у «хмарах»

Нещодавно був прийнятий закон про хмарні сховища.

Одже, замість «немодних» серверів, які хоча б фізично знаходились під нашим контролем в Україні, будемо зливати (у всіх сенсах цього слова) дані в якусь «хмару».

По-перше, треба розуміти, що «хмара» – поняття абстрактне. Все одно десь стоїть «залізяка», в яку фактично зливається інформація у вигляді нулів та одиниць.

По-друге, «залізяка», вона же той самий сервер, тільки мега-здоровезний-потужний, знаходиться десь у Франкфурті-на-Майні. А провайдером, тобто посередником між вашими даними та «хмарою», виявиться звичайна українська компанія.

По-трете, і саме неприємне, «хтось» володіє вашими даними у цій самій такій модній «хмарі». Хто він? Що буде робити з вашими даними? Навіщо?

Чи не піде з цієї «хмари» цифрова злива наших даних?

Маленькі (до мільярда річного обігу) компанії не цікавлять володарів «хмар», тож, звісно, невеликі підприємства можуть зберігати дані як в «хмарах» Майкрософт, так и на Амазон Веб Сервісі.

Загрозою для невеликих аграрних компаній можуть стати махінації з даними на серверах підприємства, доступ до яких мають власні ж співробітники.

Або такою загрозою можуть бути українські сервери компаній-провайдерів цифрових послуг.

Прикладом може служити ситуація, де після декількох невдалих спроб порушити роботу програмного забезпечення та зламати датчики з платформи інтернету речей, фінансовий директор з начальником служби безпеки знайшли хакерів, які змінили дані по вазі збіжжя. Мова йшла про 10 тисяч тонн кукурудзи. Розбіжність в даних було виявлено шляхом щоденної перевірки паперових даних працівником зовнішнього Моніторінгового Центру.

Шкідники в агро. Не тільки на полі

Сьогодні ми ще розберемо групи шкідливих програм.

Однак у вжитку укорінилась загальна назва «вірус», як синонім до шкідливих програм, це є поняттям слова вірус у широкому сенсі.

Вірус – це те, що заражає інший організм, в даному випадку іншу програму, це частинка коду, яка прикріплюється до іншої частини коду. Зараз найчастіше створюють не віруси, а, наприклад, троянські програми, тобто програми, які всередині себе несуть додаткові приховані функції.

Бекдор-програми – «чорний хід», які надають для зловмисників віддалений доступ до комп’ютера та можливість керування комп’ютером користувача.

Спеціалісти по інформаційній безпеці кажуть, що найслабкішою ланкою у нформаційній безпеці є людина.

Три рішення загрози IoT та кібербезпеки в агро

- Не покладатися виключно на служби віддаленого моніторингу замість фізичних перевірок, коли це можливо

- Проведення періодичних ретельних інвентаризацій розгорнутих пристроїв IoT, щоб гарантувати, що нові і раніше невідомі пристрої не були розгорнуті

- Використання штучного інтелекту для виявлення аномальних даних, які будуть представлені аналітику для перевірки

Методи їх дії бувають різними, наприклад, така програма може відкрити мережевий порт, за допомогою якого зловмисник отримає повний доступ до ураженого комп’ютера: зможе надсилати різні команди, запускати інші програми.

Хробаки – окремий вид шкідливих програм, головною задачею яких є розмноження серед комп’ютерів в мережі.

Адваре – рекламні модулі.

Дропери – по суті, це програми, які встановлюють троянські програми на комп’ютери користувачів. Оскільки троянська програма – це багатокомпонентний елемент, який потребує, щоб в системі були встановлені певні драйвери та інші компоненти, то цю задачу виконує дропер. Після того як дропер було активовано в системі, він встановлює всі частини троянської програми та активує її.

Даунлоадери – «завантажувальники», маленькі троянські програми, у яких є усього одна функція – завантажити велику троянську програму. Вони можуть завантажитись і активізуватись дуже швидко. Отже, якщо у вас на комп’ютері був знайдений завантажувальник, то варто шукати і інші троянські програми.

Кібершпигунство

Окремою історією з комп’ютерними вірусами є кібершпигунство.

Троянські програми можуть не тільки красти інформацію, але й проводити різноманітні диверсії. Так у світовій практиці відомі випадки заражень важливих стратегічних об’єктів, які були виведені з ладу чи була змінена їх робота.

Наприклад, відбулось зараження троянською програмою секретного режимного об’єкту – комп’ютера на заводі по збагаченню ураном в Натанзі, Іран. Троянська програма перепрограмувала контролери компанії Siemens, які управляли центрифугами реактору для збагачення урану.

В Україні значний кібер-інцидент відбувся у травні 2014 року під час президентських виборів. Ряд серверів ЦВК були заражені троянськими програмами, які змінювали роботу системи і створювали набори файлів, які модифікували вигляд офіційної сторінки результатів виборів.

Хто проводить кібератаки?

На жаль, у кіберсвіті існує дуже багато анонімності. По певних деталях в коді вірусу, характеристикам виконуваних файлів, як правило, можна зробити певні висновки, на якій мові розмовляють хакери, що пишуть код, який стиль чи методи програмування використовувалися.

Що дав Інтернет? Перш за все, він дав можливість загрозам швидко розповсюджуватись. Раніше, з моменту створення загрози до моменту появи її на комп’ютерах користувачів, проходили дні, можливо місяці, потім ще стільки ж часу потрібно було для оновлення вірусних баз і ще значний час для того, щоб передати це оновлення на комп’ютери користувачів. Зараз це відбувається миттєво, відлік йде на секунди.

Відомі сімейства шкідливих програм, для яких нараховується більше півмільйона модифікацій, при тому що вперше така програма була розроблена рік тому, тобто всього за рік було створено понад 500 тисяч модифікацій однієї загрози. Але є окремий вид загроз, коли у користувачів крадеться пряма інформація пов’язана з фінансами: доступи до електронних платіжних систем, дані кредитних карт, клієнт-банків. Насправді, троянські шкідливі програми еволюціонують разом із засобами захисту.

Наш друг смартфон

Пристрій, який ми носимо з собою у кишені, це повноцінний комп’ютер з функцією постійного доступу до мережі Інтернет, мікрофоном, камерою, GPS-навігатором і приєднаним до нього одним або декількома різними гаманцями. Це обумовлює і можливість запуску троянських програм, і шпигунство, і крадіжку конфіденційної інформації, крадіжку грошей з рахунків. Наприкінці маленька порада – не підключатися до чужих Wi-Fi.

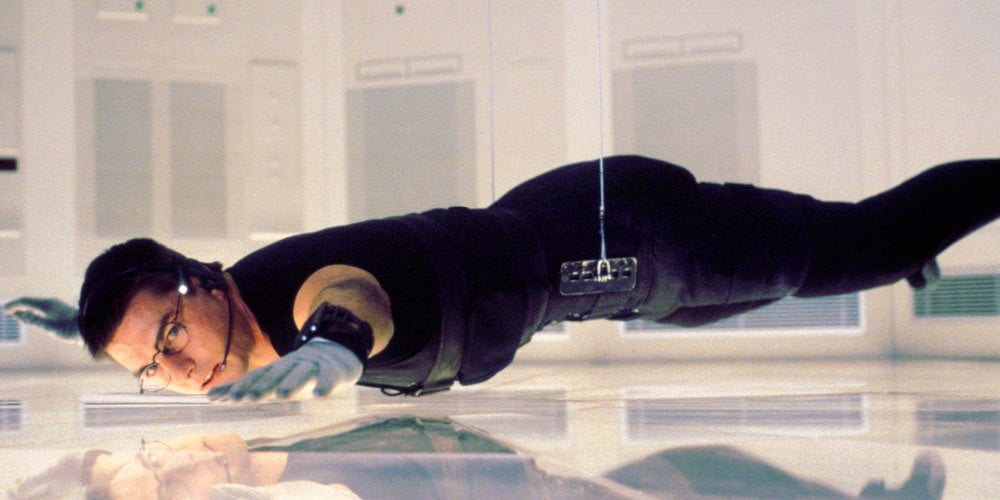

Отже, чи буде місія кіберзлочинців здійсненна чи ні, – залежить тільки від нас самих. Кібербезпечного Вам господарювання!

Ірина КРАВЕЦЬ,

член експертного комітету з розвитку сфери штучного інтелекту Міністерства Цифрової трансформації України,

керуючий партнер CleverAgri